Scénario

Merci d’avoir répondu à notre appel. Le ministère de la Défense de Velorian a désespérément besoin d’aide…

Nous devons rester discrets, mais nous pensons que le Wi-Fi public des bureaux du ministère de la Défense de Velorian a été compromis. L’impact semble faible, mais les diagrammes du réseau montrent qu’aucune segmentation réelle du réseau n’a été réalisée et que le trafic entre les appareils est autorisé. Les ministres du gouvernement utilisent ce réseau avec des équipements BYoD et des hôtes Velorian MoDNet. Veuillez analyser le pcap fourni et confirmer comment et quand cela s’est produit. N’oubliez pas que cette enquête est de type TLP Amber.

Fichiers

- opshieldwall1.zip contenant la capture réseau “VELORIA-NETWORK.pcap”

Setup

Au vu de la simplicité de ce challenge, on peut simplement se limiter à tshark / wireshark.

Questions

Question 1

Veuillez confirmer le SSID de notre réseau WiFi.

Premièrement, familiarisez-nous avec la capture. Nous allons utiliser la commande suivante afin d’avoir des statistiques :

| |

-rpermet de lire (read) un fichier-qpermet d’être plus “quiet” à la sortie (utile pour les stats car cela permet d’afficher les statistiques globales, et non par paquet.)-zpermet l’affichage de statistiques

Il y a beaucoup de valeurs possible (tshark -z help pour les afficher) mais ici nous souhaitons avant tout savoir :

- le nombre de paquet

- la durée de la capture

- les IPv4 avec le plus de paquet

- les IPv4 endpoints échangeant ensemble le plus

- les protocoles les plus utilisés

Nombre de paquet et durée : 106 ; 31.6 sec

| |

IPv4 endpoints :

- avec le plus de paquet :

| |

- échangeant le plus :

| |

Protocoles les plus utilisés :

| |

Pour répondre à la question, il suffit d’utiliser la commande :

| |

Explication : (https://www.wireshark.org/docs/dfref/w/wlan.html)

-taffiche uniquement les champs spécifiés par l’utilisateur (nécessite donc forcément l’utilisation de l’option -e pour spécifier les champs).-e wlan.ssidspécifie que le champ wlan.ssid (SSID des réseaux sans fil) doit être extrait et affiché.-xxd -r -pl’output étant une suite hexadécimale, cela permet de le convertir en texte lisible

Réponse :

VELORIA-MoD-AP012

Question 2

Veuillez confirmer l’adresse MAC du point d’accès (AP).

| |

Réponse :

02:00:00:00:01:00

Question 3

Veuillez confirmer l’état/le mécanisme d’authentification de l’AP et le vecteur d’attaque.

Passons à Wireshark.

Réponse :

WPS

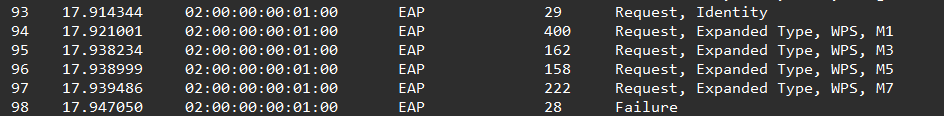

Question 4

Quel est le numéro de paquet où l’attaque a-t-elle commencé ?

On peut facilement en déduire que c’est à la première tentative de connexion (étant les seuls dans la capture).

Réponse :

93

Question 5

Quel est le numéro de paquet où l’attaque s’est-elle terminée ?

On peut facilement en déduire que c’est lorsque l’authentifcation a échoué.

Réponse :

8